DHCP-servrar tillhandahåller dynamiskt IP-konfigurationsinformation till klienter. Figuren visar den typiska sekvensen för ett DHCP-meddelandeutbyte mellan klient och server.

Grafiken visar utbytet av meddelanden mellan en klient och en DHCP-server under normal DHCP-drift. Först skickar klienten ett broadcast-meddelande DHCPDISCOVER till servern med meddelandet ”Jag skulle vilja begära en adress”. Servern svarar med ett unicast-meddelande DHCPOFFER som säger ”Jag är DHCPsvr1. Här är en adress jag kan erbjuda.” Informationen i detta meddelande är: IP-adress 192.168.10.15, nätmask 255.255.255.0, standard gateway 192.168.10.1 och leasingtid 3 dagar. Klienten svarar med ett broadcast-meddelande DHCPREQUEST som säger ”Jag accepterar IP-adresserbjudandet.” Servern svarar med ett unicast meddelande DHCPACK som säger ”Ditt godkännande är bekräftat.”

DHCP processen kan också utnyttjas av hotaktörer.

DHCP Spoofing

En DHCP spoofing-attack inträffar när en skadlig DHCP-server ansluts till nätverket och tillhandahåller falska IP-konfigurationsparametrar till legitima klienter. En skadlig server kan tillhandahålla en mängd vilseledande information:

- Felaktig standard gateway – Hotaktören tillhandahåller en ogiltig gateway, eller IP-adressen till sin värd för att skapa en MITM-attack. Detta kan helt undgå upptäckt eftersom inkräktaren avlyssnar dataflödet genom nätverket.

- Fel DNS-server – Hotaktören tillhandahåller en felaktig DNS-serveradress som pekar användaren till en skadlig webbplats.

- Fel IP-adress – Hotaktören tillhandahåller en ogiltig IP-adress, ogiltig standardgateway-IP-adress eller båda. Hotaktören skapar sedan en DoS-attack på DHCP-klienten.

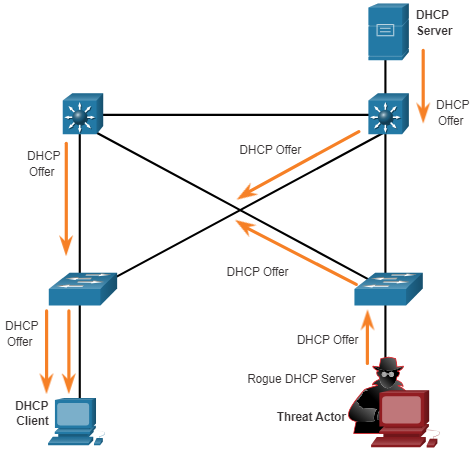

Anta att en hotaktör har lyckats ansluta en skadlig DHCP-server till en switchport på samma delnät som klienterna. Nu kan den skadliga DHCP servern tillhandahålla klienterna falsk IP-konfigurationsinformation.

Såhär kan det gå till:

1. Klient sänder broadcast-meddelande DHCP Discovery – I figuren ansluter en legitimerad klient till nätverket och behöver IP-konfigurationsparametrar. Klienten skickar ett broadcast-meddelande DHCP Discovery som letar efter ett svar från en DHCP-server. Båda servrarna tar emot meddelandet.

2. DHCP-servrar svarar med DHCP OFFER – Figuren visar hur både den legitima och den skadliga DHCP-servern var för sig svarar med giltiga IP-konfigurationsparametrar. Klienten svarar på det första erbjudandet som mottas.

3. Klient accepterar offerten från den falska DHCP servern – I detta scenario mottog klienten det skadliga erbjudandet först. Den sänder en DHCP-request som accepterar parametrarna från den skadliga servern, som visas i figuren. Både den legitima och den skadliga servern tar emot förfrågan.

4. Den falska DHCP server bekräftar förfrågan – Endast den skadliga servern sänder ett unicast-svar till klienten för att bekräfta dess förfrågan, som visas i figuren. Den legitima servern slutar kommunicera med klienten eftersom förfrågan redan har blivit bekräftad.