Trots den omfattande listan över potentiella nätverksattacker, finns det en mängd rekommenderade säkerhetsmetoder som kan tillämpas för att förstärka nätverkets skydd. Detta är kärnpunkten i detta avsnitt.

Låt oss börja med att skydda information och informationssystem från obehörig åtkomst, användning, avslöjande, störning, ändring eller förstörelse. De flesta organisationer följer triaden för informationssäkerhet, CIA:

- Konfidentialitet – Endast behöriga individer, enheter eller processer ska kunna komma åt känslig information. Det kan kräva användning av kryptografiska krypteringsalgoritmer som AES för att kryptera och dekryptera data.

- Integritet – Syftar till att skydda data från obehörig ändring. Det kräver användning av kryptografiska algoritmer som SHA.

- Tillgänglighet (Availability) – Behöriga användare måste ha oavbruten tillgång till viktiga resurser och data. Det kräver implementering av redundanta tjänster, gateways och länkar.

Figuren visar CIA-triaden bestående av Konfidentialitet, Integritet och Tillgänglighet.

Avancerad försvar metoden

För att säkerställa säker kommunikation över både offentliga och privata nätverk måste du säkra nätverksenheter inklusive routrar, switchar, servrar och datorer. De flesta organisationer använder sig av en ”Defense-in-Depth” strategi för säkerhet. Detta är också känt som en lagerbaserad strategi. Det kräver en kombination av nätverksenheterna och tjänster som arbetar tillsammans. Studera nätverket i figuren.

Diagrammet visar en campusnätverkstopologi och dess försvar på Defence-in-Depth strategi. I övre vänstra delen är internetmolnet med en anslutning nedanför till en VPN-router vid kanten av campusnätverket. Denna är ansluten till höger till en ASA-brandvägg som har en anslutning nedanför till en lager 2-switch. Ansluten till denna switch finns en DHCP-server, en e-postserver, en webbserver och en ESA/WSA. Även ansluten till brandväggen till höger är en IPS som ansluter till en lager 3-switch till höger. Ansluten till denna switch är en AAA-server, ytterligare en lager 3-switch och två lager 2-switchar. Under lager 2-switcharna finns flera datorer.

Skydd mot nätverksattacker

Flera säkerhetsenheter och tjänster implementeras för att skydda en organisations användare och tillgångar mot hot från TCP/IP attacker.

- VPN – En router används för att tillhandahålla säkra VPN-tjänster med företagets platser och fjärråtkomststöd för distansanvändare genom säkra, krypterade tunnlar.

- ASA-brandvägg – Denna dedikerade enhet tillhandahåller tjänster för stateful brandvägg. Den säkerställer att intern trafik kan gå ut och komma tillbaka, men att extern trafik inte kan initiera anslutningar till interna värdar.

- IPS – Ett Intrångsskyddssystem (IPS) övervakar inkommande och utgående trafik för att leta efter skadeprogram, signaturer för nätverksattacker och mer. Om det känner igen ett hot kan det omedelbart stoppa det.

- ESA/WSA – E-postsäkerhetsenheten (ESA) filtrerar ut spam och misstänkta e-postmeddelanden. Webb-säkerhetsenheten (WSA) filtrerar bort kända och misstänkta skadliga webbplatser.

- AAA-server – Denna server innehåller en säker databas över vem som är auktoriserad att få åtkomst till och hantera nätverksenheterna. Nätverksenheterna autentiserar administrativa användare med hjälp av denna databas.

Alla nätverksenheterna inklusive routern och switcharna är säkerhetshärdade, vilket betyder att de har säkrats för att förhindra att hotaktörer får tillgång och manipulerar enheterna. Vidare måste du säkra datan när den färdas över olika länkar. Detta kan inkludera intern trafik, men det är viktigare att skydda datan som reser utanför organisationen till externa platser såsom filialplatser, platser för distansarbete och partnerplatser.

Brandväggar

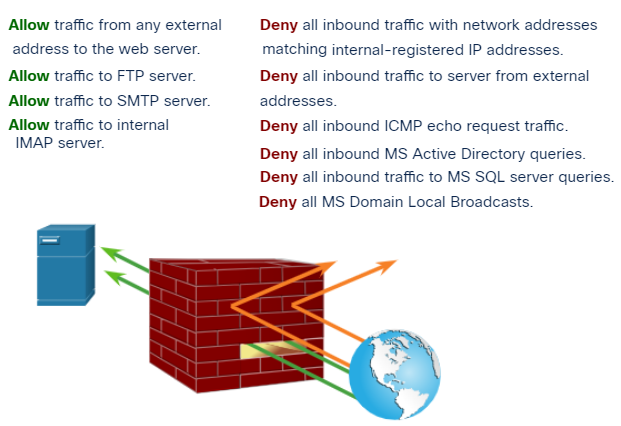

En brandvägg är ett system, eller en grupp av system, som genomför en åtkomstkontrollpolicy mellan nätverk. Studera bilden nedan som visar hur en brandvägg fungerar.

Bilden visar en brandvägg mellan en jordglob som representerar internet och en server som representerar ett internt nätverk. Jordgloben försöker skicka trafik till det interna nätverket. Regler visas för att tillåta och neka trafik. Den trafik som tillåts är trafik från alla externa adresser till webbservern, trafik till FTP-servern, trafik till SMTP-servern och trafik till den interna IMAP-servern. Trafik som nekas inkluderar all inkommande trafik med nätverksadressering som matchar interna registrerade IP-adresser, all inkommande trafik till server från externa adresser, all inkommande ICMP echo request-trafik, alla inkommande MS Active Directory-förfrågningar, all inkommande trafik till MS SQL-serverförfrågningar, och alla MDNS lokala broadcast.

Brandväggsfunktion

Alla brandväggar delar några gemensamma egenskaper:

- Brandväggar är motståndskraftiga mot nätverksattacker.

- Brandväggar är de enda transitpunkterna mellan interna företagsnätverk och externa nätverk eftersom all trafik passerar genom brandväggen.

- Brandväggar genomför åtkomstkontrollpolicyn.

Det finns flera fördelar med att använda en brandvägg i ett nätverk:

- De förhindrar att känsliga datorer, resurser och applikationer exponeras för obehöriga användare.

- De sanerar protokollflödet, vilket förhindrar utnyttjande av protokollbrister.

- De blockerar skadliga data från servrar och klienter.

- De minskar komplexiteten i säkerhetshantering genom att flytta det mesta av nätverksåtkomstkontrollen till ett fåtal brandväggar i nätverket.

Brandväggar presenterar också vissa begränsningar:

- En felkonfigurerad brandvägg kan få allvarliga konsekvenser för nätverket, såsom att bli en enskild felkälla.

- Data från många applikationer kan inte passeras säkert genom brandväggar.

- Användare kan aktivt söka efter sätt att kringgå brandväggen för att komma åt blockerat material, vilket exponerar nätverket för potentiella attacker.

- Nätverksprestandan kan bli långsammare.

- Obehörig trafik kan döljas så att den framstår som legitim trafik genom brandväggen.

IPS

För att försvara sig mot snabbt utvecklande och föränderliga attacker kan du behöva kostnadseffektiva system för upptäckt och förhindrande, såsom intrångsdetekteringssystem (IDS) eller de mer skalbara intrångsförebyggande systemen (IPS). Nätverksarkitekturen integrerar dessa lösningar vid nätverkets in- och utgångspunkter.

IDS- och IPS-tekniker delar flera egenskaper, som visas i figuren. Både IDS- och IPS-tekniker är utplacerade som sensorer. En IDS- eller IPS-sensor kan vara i form av flera olika enheter:

- En router konfigurerad med Cisco IOS IPS-programvara

- En enhet speciellt utformad för att tillhandahålla dedikerade IDS- eller IPS-tjänster

- Ett nätverksmodul installerat i en adaptiv säkerhetsapparat (ASA), switch eller router

Figuren visar en nätverkstopologi med ett IPS som blockerar paket. Den visar en mål-dator längst ned i diagrammet ansluten till en router. Även ansluten till denna router finns en annan dator för hanteringskonsolen. Denna router är ansluten ovanför till en IPS-aktiverad sensor som i sin tur är ansluten till en annan router ovanför. Den övre routern har en anslutning till internetmolnet. Även ansluten till molnet är en hotaktörs dator. Hotaktören har skickat trafik som har passerat genom molnet och den IPS-aktiverade sensorn. IPS-enheten skickar sedan trafiken till hanteringskonsolen vilket resulterar i att IPS blockerar paketen.

IPS-funktionalitet

IDS- och IPS-teknologier upptäcker mönster/rutiner i nätverkstrafiken med hjälp av signaturer. En signatur är en uppsättning regler som ett IDS eller IPS använder för att upptäcka skadlig aktivitet. Signaturer kan användas för att upptäcka allvarliga säkerhetsintrång, för att identifiera vanliga nätverksattacker och för att samla in information. IDS- och IPS-teknologier kan upptäcka minimala signaturmönster (enstaka paket) eller sammansatta signaturmönster (flera paket).

Innehållssäkerhetsenheter (Content Security Appliances)

Innehållssäkerhetsenheter erbjuder detaljerad kontroll över e-post och webbsurfing för en organisations användare.

Cisco Email Security Appliance (ESA)

Cisco E-postsäkerhetsenhet (ESA) är en specialutformad enhet för att övervaka Simple Mail Transfer Protocol (SMTP). Cisco ESA uppdateras kontinuerligt med realtidsdata från Cisco Talos, vilket upptäcker och korrelerar hot och lösningar genom att använda ett globalt databasövervakningssystem. Denna underrättelsedata om hot aktualiseras av Cisco ESA var tredje till femte minut.

I figuren skickar en hotaktör ett phishing-e-postmeddelande.

- Hotaktören utför en phishing-attack mot en viktig dator i nätverket.

- Brandväggen vidarebefordrar all e-post till ESA.

- ESA analyserar e-posten, loggar den och kasserar den.

Cisco Webb Security Appliance (WSA)

Cisco Webb Säkerhetsenhet (WSA) är en mildringsteknologi mot hot baserade på webben. Den hjälper organisationer att hantera utmaningarna med att säkra och kontrollera webbtrafik. Cisco WSA kombinerar avancerat skydd mot skadliga program, synlighet och kontroll av applikationer, acceptabla användningspolicykontroller och rapportering.

Cisco WSA ger fullständig kontroll över hur användare får tillgång till internet. Vissa funktioner och applikationer, såsom chatt, meddelanden, video och ljud, kan tillåtas, begränsas med tids- och bandbreddsbegränsningar, eller blockeras enligt organisationens krav. WSA kan utföra svartlistning av URL:er, URL-filtrering, skanning av skadliga program, kategorisering av URL:er, filtrering av webbapplikationer, samt kryptering och dekryptering av webbtrafik.

I figuren försöker en företagsanvändare ansluta till en känd svartlistad webbplats.

- En användare försöker ansluta till en webbplats.

- Brandväggen vidarebefordrar webbplatsförfrågan till WSA.

- WSA utvärderar URL:en och bestämmer att det är en känd svartlistad webbplats. WSA kasserar paketet och skickar ett meddelande om nekad åtkomst till användaren.